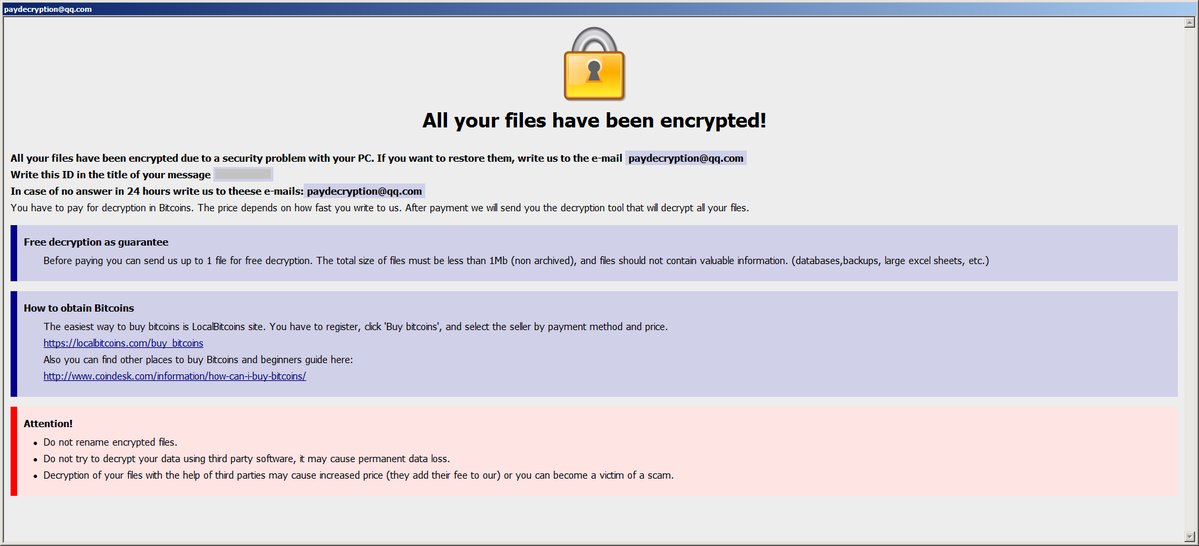

Tι είναι Ransomware ;

Τι κάνουν οι ιοί Ransomware ;

Ακολουθώντας αυτά τα βήματα, θα μπορείτε να θωρακίσετε τον Η/Υ σας και κατ’επέκταση τον εαυτό σας, τα δεδομένα σας, τη δουλειά σας και τους αγαπημένους σας από δυσάρεστα γεγονότα.

Πως λειτουργούν οι Ransomware ; Βίντεο !

Παρακάτω σας αναφέρουμε όλα όσα πρέπει να κάνετε για να μην κινδυνεύετε…από τους ιούς κρυπτογράφησης καθώς και σας αναλύουμε όλα τα βήματα για να προστατέψετε και τους υπολογιστές του γραφείου σας ώστε να μην χρειαστεί να πληρώσετε τα λύτρα που σας ζητάει ο Ransomware ιός σε bitcoin.

Πως μπορεί να μολυνθεί ο υπολογιστής από Ransomware ;

Σας αναφέρουμε αναλυτικά 13 απλές απαντήσει για το πως μπορεί να μολυνθεί ο υπολογιστής σας.

1ος Κανόνας : Έχετε Backup;

Δεν χρειάζεται να πούμε πολλά εδώ, είναι ο βασικότερος κανόνας τον οποίο θα πρέπει να ακολουθείτε ανεξαρτήτως αν κινδυνεύετε να επιμολυνθείτε από Ransomware ή όχι. Στην περίπτωση που έχετε πρόσφατο backup και επιμολυνθείτε από Ransomware, το μόνο που έχετε να κάνετε είναι να απομακρύνετε την επιμόλυνση και να επαναφέρετε τα δεδομένα σας από το backup.

Δυστυχώς η απλή προσθήκη ενός σκληρού δίσκου στον Η/Υ σας και τήρηση των backup εκεί κάθε τόσο, δεν είναι αρκετή. Ο λόγος είναι ότι τα Ransomware θα στοχεύσουν σε όλους τους τοπικούς δίσκους του Η/Υ και σε όλους τους δικτυακούς δίσκους (πολλές φορές και σε αυτούς που δεν έχουν γίνει map). Αυτό σημαίνει ότι τα backup σε τοπικά και απομακρυσμένα μέσα θα κρυπτογραφηθούν επίσης.

Aurora Ransomware λύση back Up

Οι λύσεις σε αυτήν την περίπτωση είναι δύο:

α) Τήρηση του backup σε Cloud με ό,τι αυτό συνεπάγεται (κόστος, πρόβλημα με την εχεμύθεια, αργή πρόσβαση)

β) Τήρηση του backup σε έναν δίσκο ο οποίος δεν είναι στο δίκτυο και αποσυνδέεται μετά την ολοκλήρωση του backup από τον Η/Υ.

2ος Κανόνας : Έχετε καλό λογισμικό προστασίας;

Σιγουρευτείτε ότι ο Η/Υ σας προστατεύεται από αξιόπιστο λογισμικό προστασίας. Προτείνουμε να εγκατασταθούν λογισμικά antivirus, anti-ransomware και anti-exploit τα οποία να έχουν τη δυνατότητα ανάλυσης της συμπεριφοράς του υπολογιστή και να σας ενημερώνουν αν εντοπίσουν μόλυνση από Ransomware, ακόμα και αν αυτοί είναι νέοι (zero day tolerance).

3ος Κανόνας : Έχετε τις ενημερώσεις του λειτουργικού συστήματος στην ώρα τους;

4ος Κανόνας : Διατηρείτε τα εγκατεστημένα προγράμματα ενημερωμένα;

UPDATE: Μιας και το Flexera πλέον δεν είναι διαθέσιμο, προτείνουμε το FileHippo App Manager το οποίο είναι δωρεάν.

Για Mac, προτείνουμε το MacUpdate Desktop, το οποίο όμως δεν είναι δωρεάν.

5ος Κανόνας : Τα φίλτρα SPAM σας είναι λειτουργικά;

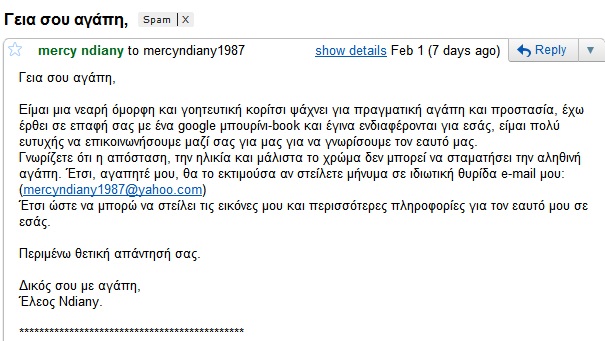

Ίσως η πιο διαδεδομένη μέθοδος διασποράς Ransomware είναι μέσω SPAM emails τα οποία παριστάνουν πως είναι δελτία αποστολής, τιμολόγια, βιογραφικά σημειώματα κλπ.

Spam email Ελληνικό Λειτουργικά φίλτρα

Αν χρησιμοποιείτε web mail παρόχους όπως η Gmail, η Yahoo και η Hotmail, τότε τα περισσότερα από αυτά τα email φιλτράρονται πριν φτάσουν στο Inbox σας.

Δυστυχώς αν έχετε δικό σας domain και η υπηρεσία του SPAM filtering δεν λειτουργεί σωστά, πολλά από αυτά τα email θα καταλήξουν στα εισερχόμενά σας.

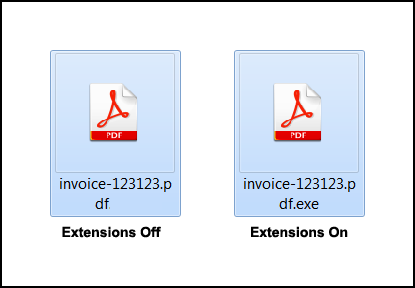

6ος Κανόνας : Ενεργοποιήσατε την προβολή των επεκτάσεων των αρχείων;

Ως προεπιλογή, τα Windows και τα MacOS δεν δείχνουν την επέκταση των αρχείων όταν περιηγείστε σε έναν φάκελο. Αυτό βοηθάει τους επιτιθέμενους στο να ξεγελάσουν τον χρήστη κάνοντας τον να νομίζει ότι ένα εκτελέσιμο αρχείο είναι στην πραγματικότητα ένα πιο οικείο αρχείο όπως ένα αρχείο Word, Excel ή PDF. Το θύμα θα ανοίξει το αρχείο περιμένοντας να δει περιεχόμενο, όμως στην πραγματικότητα αυτό που κάνει είναι να εκτελεί το αρχείο που θα εγκαταστήσει το Ransomware.

Στην παραπάνω εικόνα φαίνεται ένα παράδειγμα όπου ένα κακόβουλο εκτελέσιμο αρχείο (.exe) παριστάνει ότι είναι .pdf. Με την ενεργοποίηση της προβολής των επεκτάσεων βλέπουμε την πραγματική του ταυτότητα (.pdf.exe).7ος Κανόνας : Ανοίξατε επισυναπτόμενα αρχεία που δεν γνωρίζετε την προέλευσή τους;

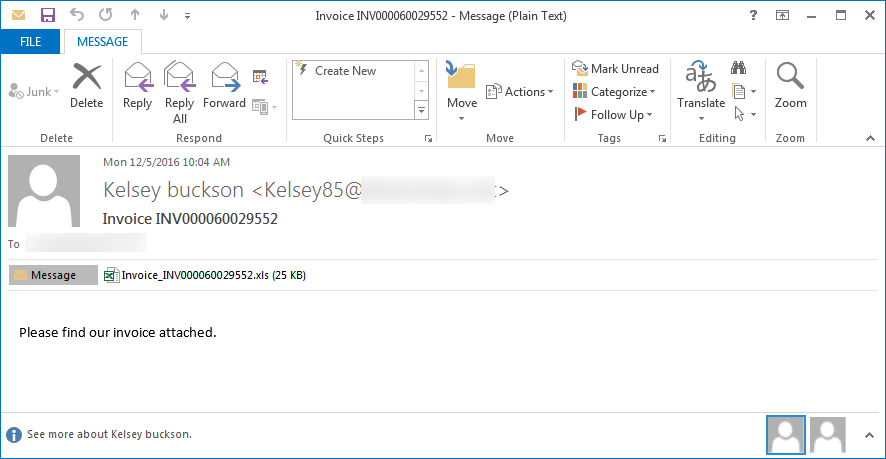

Με την επιμόλυνση από Ransomware μέσω SPAM email, είτε η ίδια η επιμόλυνση είτε ο downloader μέσω του οποίου κατεβαίνει η επιμόλυνση στον Η/Υ σας, βρίσκεται στα επισυναπτόμενα.

Αν λάβετε ένα email που περιέχει επισυναπτόμενο και δεν γνωρίζετε είτε γιατί το έστειλαν σε εσάς, είτε τον αποστολέα, μην το ανοίξετε.

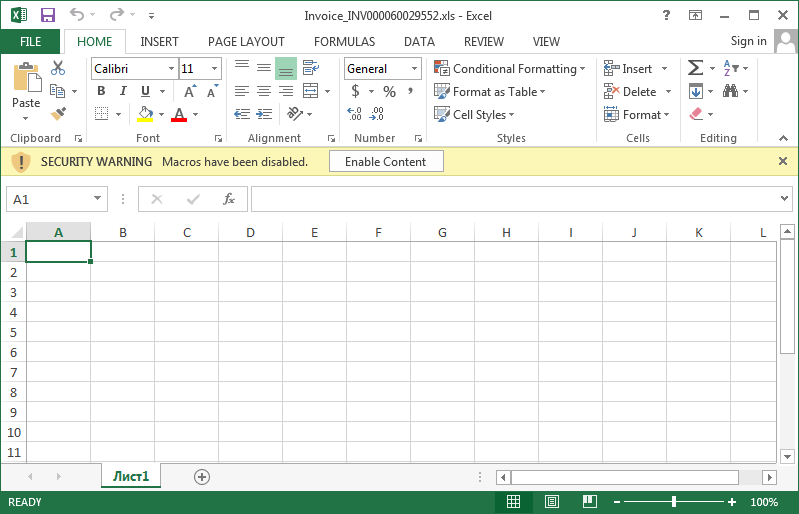

Στην παρακάτω εικόνα φαίνεται ένα email με επισυναπτόμενο το οποίο περιέχει τον Locky Ransomware. Όπως βλέπουμε, έχει ένα .xls επισυναπτόμενο (άρα φαινομενικά αθώο) και μας παρακινεί να το ανοίξουμε για να δούμε το τιμολόγιο που μας αποστέλλει κάποιος.

Αν κάνετε το λάθος και ανοίξετε το επισυναπτόμενο και δείτε μία προτροπή να ενεργοποιήσετε τις μακροεντολές ή το περιεχόμενο (Enable Macros ή enable Content), μην το κάνετε, γιατί αυτό θα κατεβάσει τον Ransomware στον

Η/Υ σας και θα ξεκινήσει την επιμόλυνση.

8ος Κανόνας : Προσέχετε τι κατεβάζετε και από που;

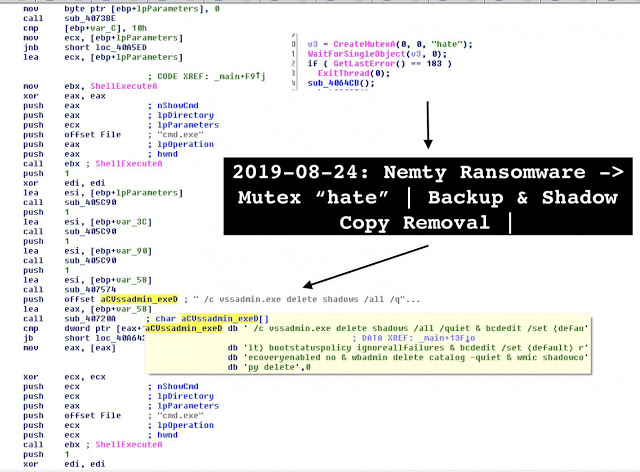

9ος Κανόνας: Μετονομάσατε το vssadmin στα Windows;

Τα Shadow Copies χρησιμοποιούνται από τα Windows για να αποθηκεύουν αυτόματα Backup ή προηγούμενες εκδόσεις των αρχείων. Αυτά τα backup βοηθάνε στο να ανακτώνται δεδομένα που έχουν μεταβληθεί ή αλλοιωθεί.

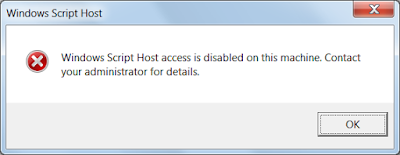

Τα Shadow Copies χρησιμοποιούνται από τα Windows για να αποθηκεύουν αυτόματα Backup ή προηγούμενες εκδόσεις των αρχείων. Αυτά τα backup βοηθάνε στο να ανακτώνται δεδομένα που έχουν μεταβληθεί ή αλλοιωθεί.10ος Κανόνας : Απενεργοποιήσατε το Windows Script Host;

- Αν γνωρίζετε τι είναι αυτά, έχει καλώς.

- Αν όχι, προτείνουμε να απενεργοποιήσετε τη δυνατότητα εκτέλεσης τέτοιων αρχείων στα Windows.

Για να το κάνετε αυτό, ακολουθήστε τις οδηγίες της Microsoft από εδώ: https://technet.microsoft.com/en-us/library/ee198684.aspx |

10ος Κανόνας : Απενεργοποιήσατε το Windows Powershell;

Για να το κάνετε αυτό, πηγαίνετε Έναρξη> Γράψτε CMD> Enter και δώστε την ακόλουθη εντολή στο Command Prompt |

Αν θέλετε να το ενεργοποιήσετε και πάλι, μπορείτε να αλλάξτε από την παραπάνω εντολή το Restricted σε Unrestricted. |

12ος Κανόνας:Χρησιμοποιείτε πολύπλοκους κωδικούς ασφαλείας;

13ος Κανόνας: Απενεργοποιήσατε το Remote Desktop των Windows; Αλλάξατε την προεπιλεγμένη θύρα του;

Για να το κάνετε αυτό: Έναρξη > Γράψτε REGEDIT > Enter Στο παράθυρο που θα ανοίξει πηγαίνετε στο:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp και βρείτε την εγγραφή PortNumber στην δεξιά πλευρά του παραθύρου. Με διπλό κλικ επιλέξτε το, και στο παράθυρο που θα σας ανοίξει επιλέξτε Decimal αλλάξτε το Value Data από 3389 σε ό,τι θέλετε εσείς. |

ΣΥΝΟΨΗ Tι είναι Ransomware; 13 απλές απαντήσεις

Αν θέλετε να κατεβάσετε τον οδηγό επιβίωσης

πατήστε εδώ…